IT-Security Portfolio

Mit standardisierten Checks analysieren wir den Reifegrad Deiner IT-Security.

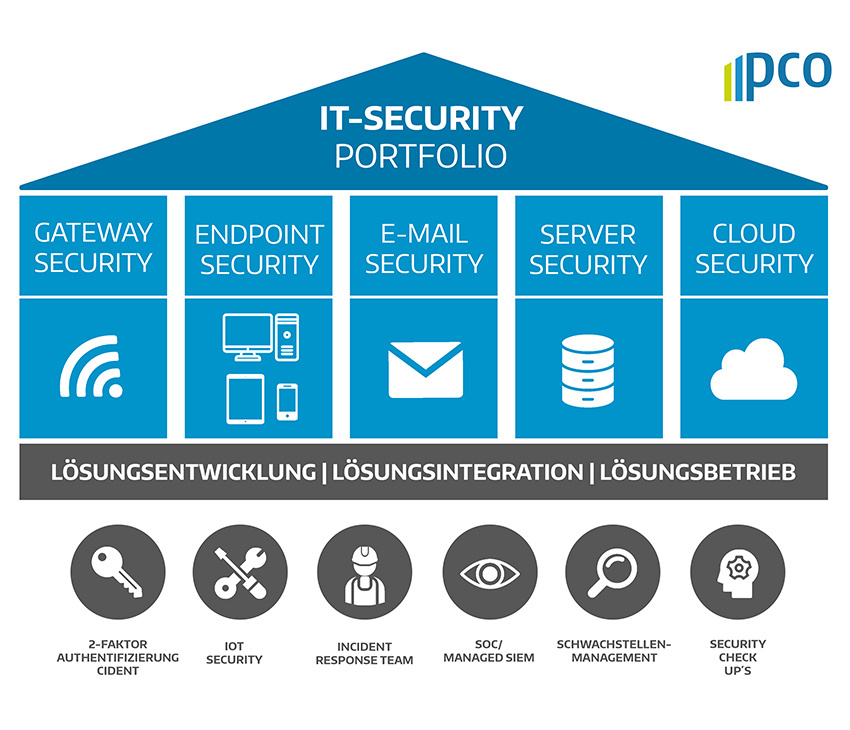

Unser IT-Security Portfolio in der Übersicht

Unsere fünf Säulen der IT-Security

Unsere Arbeit im Bereich IT-Security fußt grundsätzlich auf fünf Säulen. Dabei arbeiten wir in jedem Bereich mit den bestmöglichen Lösungen und hochrangigen Partnern um die für Dein Unternehmen optimalste Lösung zu entwickeln.

- Gateway Security

Die Firewall ist das Herzstück der IT-Security zum Schutz Deines Datenverkehrs. Aus diesem Grund vertrauen wir bei Next-Generation Firewalls auf etablierte Hersteller wie Fortinet, um bekannte und unbekannte Risiken bereits beim Eintritt in das Unternehmensnetzwerk aufzuhalten. Die vielseitigen Gateways unterstützen sowohl beim Schutz des externen Datenaustausches als auch bei der internen Segmentierung oder Standortanbindung.

- Endpoint Security

Egal wo der Arbeitsplatz betrieben wird – On Premise, mobil oder im Home-Office – der Einsatz modernster Security auf PC´s, Smartphones und Tablets ist entscheidend. Durch komplexe Zero-Day-Malware muss sich auch die Endpoint Security weiterentwickeln und angepasste Lösungen wie Sandboxing, Virtual Patching und EDR mitbringen.

- E-Mail Security

E-Mails sind DAS Kommunikationsmittel und dadurch auch das Haupteinfallstor für Cyberkriminelle, wodurch ein erhöhter Bedarf nach Sicherheit entsteht. E-Mail Security sollte mehr sein als nur ein Spam- und Virenfilter. Forensische Analysen und Sandboxing sollten Ransomware und CEO-Frauds erkennen. Zusätzlich erfüllen Verschlüsselung und Archivierung vorgegebene Compliance-Richtlinien.

Mehr erfahren

- Server Security

Oftmals werden Server mit herkömmlicher Endpoint Security geschützt. Dabei sind die Server mit all Ihren wichtigen Funktionen und Daten besonders schützenswert. Deshalb ist es wichtig ein erweitertes Konzept der Server Security aufzustellen und dafür spezialisierte Lösungen einzusetzen. Vor allem vor dem Hintergrund von hybriden IT-Infrastrukturen On-Premise und in der Cloud.

- Cloud Security

Die Cloud ist der größte Technologiesprung der aktuellen Zeit. Die Cloud bedeutet allerdings auch eine veränderte IT-Infrastruktur, die eine angepasste IT-Security benötigt. Es wird ein ganzheitliches Konzept mit neuen Sicherheitslösungen erforderlich, um IaaS- und SaaS-Prozesse zu schützen. Namhafte Security Hersteller sowie die Cloudanbieter selber, bieten umfangreiche Möglichkeiten sich auch in der Cloud sicher aufzustellen, um dadurch die Vorteile der Cloud vollends nutzen zu können.

Unser weiteres IT-Security Portfolio

Neben diesen fünf Säulen wird unser Portfolio für eine optimale Lösungsentwicklung, Integration und einen optimalen Lösungsbetrieb um weitere sechs Teilbereiche ergänzt.

- 2-Faktor Authentifizierung - cIdent

Security beginnt bereits beim Anmeldeprozess Deiner Mitarbeiter. Vor allem aufgrund von mobilem Arbeiten ist es wichtig, den Eintritt der User in das Unternehmensnetzwerk sicher zu gestalten. Aus diesem Grund bieten wir neben der Microsoft MFA auch einen bei uns im Rechenzentrum gehosteten 2-Faktor-Authentifizierungsservice.

- Schwachstellenmanagement - cScan

Schwachstellen werden von Cyberkriminellen gezielt ausgenutzt. Deshalb ist es wichtig, dass Unternehmen sich ihrer Schwachstellen bewusst werden und darauf aufbauend konkrete Handlungsempfehlungen zur Behebung erhalten. In Zusammenarbeit mit unserem Partner Greenbone bieten wir diese Lösung sowohl als On-Premise Schwachstellenmanagement als auch als Managed Service über die Cloud.

Mehr erfahren

- SOC - Security Operations Center

Jedes Unternehmen plagt sich mit einer Vielzahl von Logs und viele Unternehmen versinken in dieser Masse von Informationen. Um diesem Problem vorzubeugen, haben wir ein Security Operation Center eingerichtet, um anhand von SIEM-Technologien Deine Events zu analysieren und wichtige Informationen für Dich zu filtern. Sie profitieren von unserer Man-Power und unserem Knowhow und überlassen die lästige, aber maßgeblich relevante Arbeit unseren Experten.

Mehr erfahren

- IRT - Incident Response Team

Trotz hervorragender IT-Security gibt es niemals die hundertprozentige Sicherheit. Solltest Du einen Vorfall haben, stehen unsere Information Security Consultants bereit, um im Chaos eines Angriffs das Ruder zu übernehmen und Dich durch die schwierige Phase des Vorfalls zu steuern.

Mehr erfahren

- IoT-Security | OT-Security

Die Vernetzung von Produktionsmaschinen oder medizinischen Geräten nimmt deutlich zu. Allerdings hinkt die Sicherheit in diesem Bereich oft deutlich nach. Fehlende Konzepte und Herstellervorgaben verschärfen die Problematik in der IoT-Security. Unsere ganzheitlichen Konzepte und Lösungen ermöglichen es Deine Produktion oder Deine vernetzte Umgebung mit erweiterter Security zu gestalten.

Mehr erfahren

- Security Check Up

Unsere Checks unterstützen sowohl bei der Überprüfung der aktuellen IT-Security Infrastruktur als auch bei der Ermittlung des aktuellen Stands der Technik, auf den im Folgenden aufgebaut werden kann. Wir haben standardisierte Security Check Up´s entwickelt, um mit erprobten Methodiken oder Appliances den Reifegrad Deiner Informationssicherheit, Deines Datenschutzes oder einer spezifischen technischen Lösungen analysieren zu können. Unsere Expertenbewertungen und Handlungsempfehlungen geben den besonderen Mehrwert.

Mehr erfahren